(Immediapress) –

Milano, 25 luglio 2025 – Il Global Research and Analysis Team (GReAT) di Kaspersky ha scoperto che le vulnerabilità ToolShell recentemente sfruttate in Microsoft SharePoint derivano da una correzione incompleta di CVE-2020-1147, segnalata per la prima volta nel 2020.

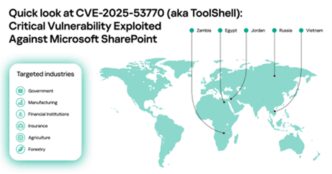

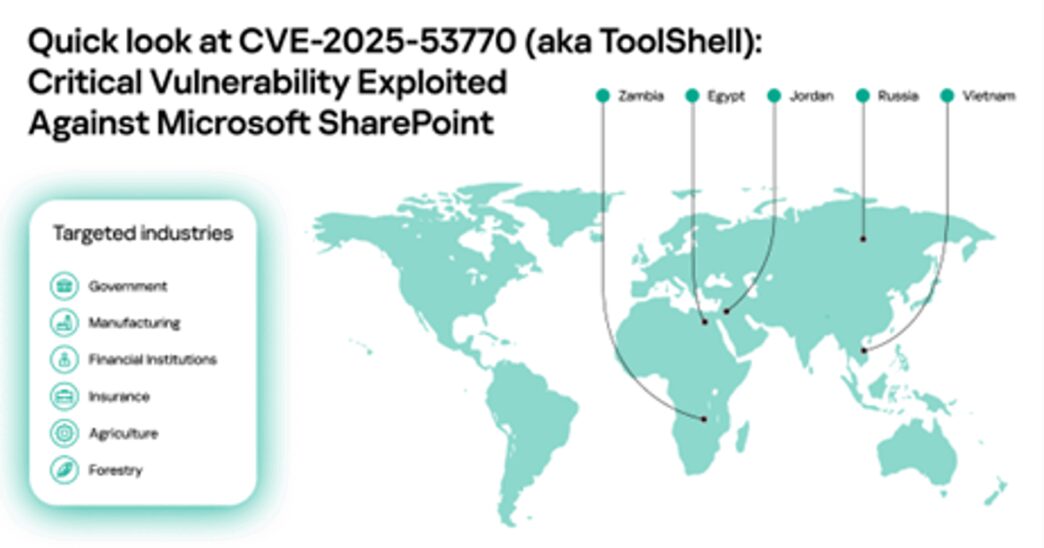

Le vulnerabilità di SharePoint sono emerse quest’anno come una delle principali minacce alla cybersicurezza, grazie a uno sfruttamento attivo. Kaspersky Security Network ha rilevato tentativi di exploit in diverse regioni a livello globale, tra cui Egitto, Giordania, Russia, Vietnam e Zambia. Gli attacchi hanno come obiettivo le aziende dei settori governativo, finanziario, manifatturiero, agricolo e forestale. Le soluzioni Kaspersky hanno rilevato e bloccato in modo proattivo gli attacchi ToolShell prima che le vulnerabilità fossero rese pubbliche.

I ricercatori di Kaspersky GReAT hanno analizzato l’exploit ToolShell pubblico, riscontrando una preoccupante somiglianza con l’exploit CVE-2020-1147 del 2020. Questa scoperta fa ipotizzare che la patch CVE-2025-53770 sia, di fatto, una soluzione efficace per la vulnerabilità che CVE-2020-1147 ha tentato di risolvere cinque anni fa.

Il collegamento con CVE-2020-1147 è diventato chiaro in seguito alla scoperta di CVE-2025-49704 e CVE-2025-49706, che sono state corrette l’8 luglio. Tuttavia, queste correzioni potrebbero essere aggirate aggiungendo una semplice barra al payload dell’exploit. Quando Microsoft ha scoperto che queste vulnerabilità venivano sfruttate, ha risposto con patch complete che risolvono i potenziali metodi di bypass, assegnando alle vulnerabilità i codici CVE-2025-53770 e CVE-2025-53771. L’aumento degli attacchi contro i server SharePoint in tutto il mondo si è verificato nel periodo di tempo tra lo sfruttamento iniziale e la distribuzione completa delle patch.

Nonostante siano ora disponibili patch per le vulnerabilità ToolShell, Kaspersky prevede che i cybercriminali continueranno a sfruttare questa vulnerabilità in futuro.

“Molte vulnerabilità note continuano a essere sfruttate attivamente anche anni dopo la loro scoperta: ProxyLogon, PrintNightmare ed EternalBlue compromettono ancora oggi i sistemi privi di patch. Prevediamo che con ToolShell avverrà lo stesso: la sua facilità di sfruttamento significa che l’exploit pubblico apparirà presto nei più diffusi strumenti di penetration testing, garantendone un uso prolungato da parte degli hacker”,ha commentato Boris Larin, Principal Security Researcher del Kaspersky GReAT.

Il report completo è disponibile su Securelist.com

Per proteggersi da queste vulnerabilità, Kaspersky consiglia di:

Fondato nel 2008, il Global Research & Analysis Team (GReAT) è il cuore di Kaspersky e si occupa di scoprire APT, campagne di cyberspionaggio, principali malware, ransomware e strategie criminali clandestine in tutto il mondo. Oggi il GReAT è composto da oltre 40 esperti che lavorano a livello globale, in Europa, Russia, America Latina, Asia e Medio Oriente. Professionisti della sicurezza di grande esperienza che guidano l’azienda nella ricerca e nell’innovazione anti-malware, mettendo a disposizione expertise, passione e curiosità senza precedenti per la ricerca e l’analisi delle minacce informatiche.

Informazioni su Kaspersky

Kaspersky è un’azienda globale di cybersecurity e privacy digitale fondata nel 1997. Con oltre un miliardo di dispositivi protetti dalle minacce informatiche emergenti e dagli attacchi mirati, la profonda esperienza di Kaspersky in materia di sicurezza e di Threat Intelligence si trasforma costantemente in soluzioni e servizi innovativi per la sicurezza di aziende, infrastrutture critiche, governi e consumatori in tutto il mondo. Il portfolio completo dell’azienda comprende una protezione Endpoint leader, prodotti e servizi di sicurezza specializzati e soluzioni Cyber Immune per contrastare le minacce digitali sofisticate e in continua evoluzione. Aiutiamo oltre 200.000 aziende a proteggere ciò che più conta per loro. Per ulteriori informazioni è possibile consultare https://www.kaspersky.it/

Seguici su:

http://www.facebook.com/kasperskylabitalia

https://www.linkedin.com/company/kaspersky-lab-italia

https://www.instagram.com/kasperskylabitalia/

https://t.me/KasperskyItalia

Contatti:

ImmediapressKaspersky ItaliaAlessandra VenneriHead of Corporate Communications & Public Affairs Italy

alessandra.venneri@kaspersky.com

NoesisCristina Barelli, Silvia Pasero,Eleonora Bossi

kaspersky@noesis.net

COMUNICATO STAMPA SPONSORIZZATO: Immediapress è un servizio di diffusione di comunicati stampa in testo originale redatto direttamente dall’ente che lo emette. L’Adnkronos e Immediapress non sono responsabili per i contenuti dei comunicati trasmessi

—

immediapress